💡 본 문서는 'Privileged Container'에 대해 정리해놓은 글입니다.

Dockerfile을 실행시키거나 docker-compose 파일을 작성하다보면 privileged 옵션을 본 적 있을 것입니다. 해당 옵션에 대해 잘 모르거나 대수롭지 않게 넘어가셨던 분들은 이 기회에 알아두시는 걸 추천합니다.

1. Privileged Container 란?

일반적으로 생성되는 Container는 Host에서 독립된 Linux namespace 영역을 가지고 있어서 Host 시스템의 주요자원에 접근할 수 있는 권한이 없습니다. 하지만 다양한 종류의 Kubernetes Addon 들이 동작하는 것을 보면 각 Addon 역할을 수행하는 Pod의 Container가 생성되며 생성된 Container가 Host의 자원에 접근하여 동작하는 경우를 볼 수 있습니다. 이렇게 Container 임에도 불구하고 Host 시스템의 주요 자원에 접근할 수 있는 Container가 바로 Privileged Container 입니다.

Privileged 옵션으로 Container를 생성하면 Container 안에서 Host의 리눅스 커널 기능을 모두 사용할 수 있습니다. Privileged된 Container들만 모든 Host의 주요 자원에 접근할 수 있으며, 일반적인 Container는 보안상 해당 기능이 없는 Unprivileged로 실행됩니다.

2. Privileged Container 생성하기

2.1 Docker 에서 Privileged Container 생성하기

Docker의 경우, Container는 Default로 Unprivileged 로 생성됩니다. 이 모드에서는 시스템 주요 자원에 접근할 수 있는 권한이 부족하기에, 네트워크 인터페이스의 활성화/비활성화나 IP 주소의 변경이 불가능합니다.

도커 공식 문서에서는 다음과 같이 표현하고 있습니다.

By default, Docker containers are “unprivileged” and cannot, for example, run a Docker daemon inside a Docker container. This is because by default a container is not allowed to access any devices, but a “privileged” container is given access to all devices (see the documentation on cgroups devices).

2.1.1 Unprivileged Container에서 Host 자원 접근해보기

예를 들어, Unprivileged 모드로 실행된 도커 컨테이너에서 eth0 네트워크 인터페이스의 IP 주소를 변경하고 비활성화하고자 하는 경우 권한 문제로 실패하게 됩니다.

$ docker run -it <image ID>

# ifconfig eth0 192.168.0.1

SIOCSIFADDR: Operation not permitted

SIOCSIFFLAGS: Operation not permitted

# ifconfig eth0 down

SIOCSIFFLAGS: Operation not permitted2.1.2 Privileged Container에서 Host 자원 접근해보기

결국 시스템 내 장치 등 주요 자원에 접근하기 위해서는 도커 컨테이너를 Privileged 모드(--privileged)로 실행해주어야 합니다. 컨테이너를 Privileged 모드로 실행하면 시스템의 모든 장치에 접근할 수 있으며 커널의 기능을 대부분 사용할 수 있습니다.

$ docker run -it --privileged <image ID>

# ifconfig eth0 192.168.0.1

# ifconfig

en0: flags=8863<UP,BROADCAST,SMART,RUNNING,SIMPLEX,MULTICAST> mtu 1500

options=400<CHANNEL_IO>

ether 3c:06:30:49:73:97

inet6 fe80::c86:6cd8:c778:78b8%en0 prefixlen 64 secured scopeid 0xb

inet 192.168.0.1 netmask 0xffffff00 broadcast 192.168.0.255

nd6 options=201<PERFORMNUD,DAD>

media: autoselect

status: active

...2.2 Kubernetes 에서 Privileged Container 생성하기: 예제 yaml파일

apiVersion: apps/v1

kind: Deployment

metadata:

name: iksoon-deployment

labels:

app: iksoontest

spec:

replicas: 1

selector:

matchLabels:

app: iksoon-pod

template:

metadata:

labels:

app: iksoon-pod

spec:

containers:

# Privileged Container 생성

- name: iksoon-tomcat

image: peksoon/iksoon_tomcat:1.0.2

ports:

- containerPort: 8080

securityContext:

- privileged: true

# Unprivileged Container 생성

- name: iksoon-myaql

image: peksoon/iksoon_myaql:1.0.2

ports:

- containerPort: 80802.2.1 Unprivileged Container에서 Host 자원 접근해보기

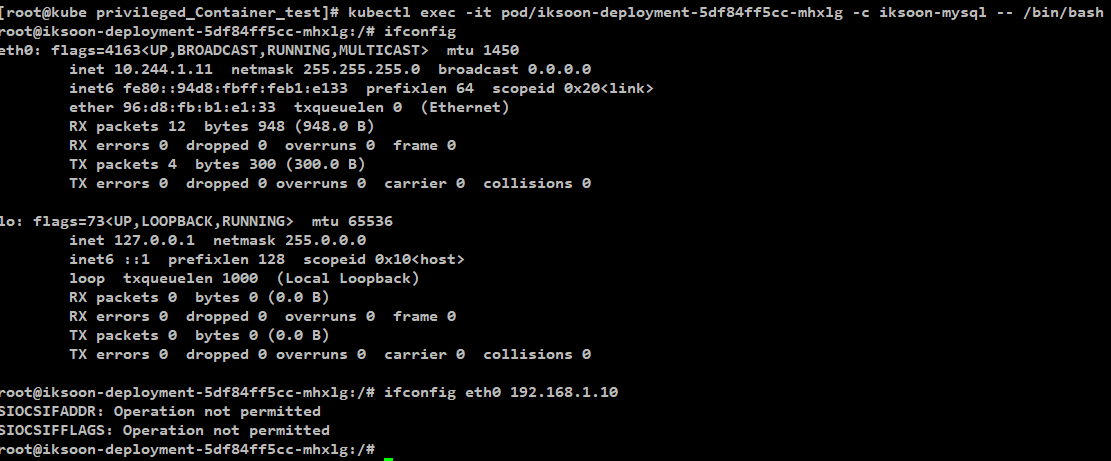

일반적인 Unprivileged Container에서 eth0 네트워크 장치의 IP주소를 변경하려고 했을때 권한문제로 실패합니다. 즉 Unprivileged 모드는 Host 자원에 접근하는 권한이 없습니다.

2.2.2 Privileged Container에서 Host 자원 접근해보기

Privileged 로 생성된 컨테이너의 경우 eth0 네트워크 장치의 IP주소를 변경에 성공했습니다. 즉 Privilged Container는 Host 자원 접근하고 변경할 수 있습니다.

3. 세밀한 권한을 가진 Privileged Container 생성하기

Privileged Mode를 true로 주게 되면 linux 의 모든 커널 기능을 사용할 수 있는 권한이 주어지는데 이러한 설정은 보안에 최약점으로 활용될 수 있습니다. 그래서 docker와 kubernetes에서는 필요한 기능만 선정해서 권한을 부여할 수 있는 capabilities 설정이 있습니다.

3.1 Docker 에서 세밀한 권한을 가진 Privileged Container 생성하기

Docker 이미지를 실행함에 있어 capabilites로 특정 권한만 부여할 수 있습니다.

$ docker run --cap-add=["NET_ADMIN", "NET_RAW"] -it <image ID>해당 예제는 컨테이너에 linux 커널의 NET_ADMIN과 NET_RAW 권한 만 부여했습니다.

- NET_ADMIN = Perform various network-related operations.

- NET_RAW = Use RAW and PACKET sockets.

더욱 자세한 설정은 공식 docker docs 내 Runtime privilege and Linux capabilitie 부분을 참고하시기 바랍니다.

3.2 Kubernetes 에서 세밀한 권한을 가진 Privileged Container 생성하기

yaml 파일을 설정함에 있어 privileged 설정을 false로 하고 capabilites로 특정 권한만 부여할 수 있습니다.

...

containers:

- name: iksoon-tomcat

image: peksoon/iksoon_tomcat:1.0.2

ports:

- containerPort: 8080

securityContext:

- privileged: false

capabilities:

- add: ["NET_ADMIN", "NET_RAW"]해당 예제는 컨테이너에 linux 커널의 NET_ADMIN과 NET_RAW 권한 만 부여했습니다.

- NET_ADMIN = Perform various network-related operations.

- NET_RAW = Use RAW and PACKET sockets.

더욱 자세한 설정은 공식 kubernetes docs 내 set-capabilities-for-a-container 부분을 참고하시기 바랍니다.

참고

- [Docker Official] Runtime privilege and Linux capabilitie: https://docs.docker.com/engine/reference/run/#runtime-privilege-and-linux-capabilities

- [Kubernetes Official] set-capabilities-for-a-container : https://kubernetes.io/docs/tasks/configure-pod-container/security-context/#set-capabilities-for-a-container

- [Blog] 23. Privileged Container: https://ikcoo.tistory.com/66

- [Blog] 도커 (Docker) : Privileged 모드로 실행하기: https://tttsss77.tistory.com/153

'Study: DeveloperTools(DevTool) > DevTool: Container' 카테고리의 다른 글

| [Docker] 도커 용량 확인 및 관리 (feat. 서버의 용량이 꽉 차버렸다) (1) | 2022.10.29 |

|---|---|

| [Docker] 도커 네트워크 정리 (feat. docker network) (0) | 2022.10.27 |

| [Docker] docker-compose VS docker compose 차이점 비교 (0) | 2022.09.07 |

| [Docker] Docker Compose 커맨드 사용법 (0) | 2022.09.06 |

| [Docker] docker compose 정리 (feat. docker-compose.yml) (0) | 2022.09.05 |